数据安全与隐私计算

书刊介绍

内容简介

范渊:浙江省科协副主席,中国网络空间安全协会常务理事,中国计算机学会安全专业委员会常务委员,国家百千万人才工程“有突出贡献中青年专家”,科技部“科技创新创业人才”,中国科学技术协会“全国优秀科技工作者”。

刘博:国家大数据态势感知国地联合研究中心副主任,之江实验室信息安全研究中心副主任。从事态势感知、数据安全、隐私计算、机器学习等领域研究工作近20年; 共发表SCI科研文章20篇, 总引用8000多次。

作品目录

第一部分 数据安全第1章 数字化转型驱动数据安全建设 3

1.1 数据安全相关法律简介 3

1.2 数据安全的市场化价值挖掘 4

1.3 政企数字化转型的战略意义和核心能力 5

1.3.1 政企数字化转型的战略意义 5

1.3.2 政企数字化转型的核心竞争力 7

1.4 数字化发展带来的安全威胁 8

1.4.1 数据安全形势日趋严峻 8

1.4.2 数据安全事件层出不穷 9

1.4.3 数据安全问题制约数字经济发展 10

第2章 数据安全理论及实践框架 12

2.1 数据安全治理(DSG)框架 12

2.2 数据安全管控(DSC)框架 14

2.3 数据驱动审计和保护(DCAP)框架 16

2.4 数据审计和保护成熟度模型(DAPMM) 17

2.5 隐私、保密和合规性数据治理(DGPC)框架 19

2.6 数据安全能力成熟度模型(DSMM) 21

2.7 CAPE数据安全实践框架 23

2.7.1 风险核查(C) 25

2.7.2 数据梳理(A) 25

2.7.3 数据保护(P) 26

2.7.4 监控预警(E) 26

2.8 小结 26

第3章 数据安全常见风险 28

3.1 数据库部署情况底数不清(C) 28

3.2 数据库基础配置不当(C) 29

3.3 敏感重要数据分布情况底数不清(A) 30

3.4 敏感数据和重要数据过度授权(A) 31

3.5 高权限账号管控较弱(A) 32

3.6 数据存储硬件失窃(P) 33

3.7 分析型和测试型数据风险(P) 34

3.8 敏感数据泄露风险(P) 35

3.9 SQL注入(P) 37

3.10 数据库系统漏洞浅析(P) 39

3.11 基于API的数据共享风险(P) 39

3.12 数据库备份文件风险(P) 42

3.13 人为误操作风险(E) 43

第4章 数据安全保护最佳实践 45

4.1 建设前:数据安全评估及咨询规划 45

4.1.1 数据安全顶层规划咨询 45

4.1.2 数据安全风险评估 46

4.1.3 数据安全分类分级咨询 47

4.2 建设中:以CAPE数据安全实践框架为指导去实践 47

4.2.1 数据库服务探测与基线核查(C) 47

4.2.2 敏感数据分类分级(A) 49

4.2.3 精细化数据安全权限管控(A) 53

4.2.4 对特权账号操作实施全方位管控(A) 54

4.2.5 存储加密保障数据存储安全(P) 55

4.2.6 对分析和测试数据实施脱敏或添加水印(P) 57

4.2.7 网络防泄露(P) 63

4.2.8 终端防泄露(P) 65

4.2.9 防御SQL注入和漏洞(P) 67

4.2.10 及时升级数据库漏洞或者虚拟补丁(P) 70

4.2.11 基于API共享的数据权限控制(P) 74

4.2.12 数据备份(P) 76

4.2.13 全量访问审计与行为分析(E) 79

4.2.14 构建敏感数据溯源能力(E) 80

4.3 建设中:数据安全平台统一管理数据安全能力 83

4.3.1 平台化是大趋势 83

4.3.2 数据安全平台典型架构 85

4.4 建设后:持续的数据安全策略运营及员工培训 87

4.4.1 数据安全评估 87

4.4.2 数据安全运营与培训内容 90

4.4.3 建设时间表矩阵 91

第5章 代表性行业数据安全实践案例 93

5.1 数字政府与大数据局 93

5.1.1 数字经济发展现状 93

5.1.2 数据是第五大生产要素 93

5.1.3 建设数字中国 93

5.1.4 数据安全是数字中国的基石 93

5.1.5 大数据局数据安全治理实践 94

5.1.6 数据安全治理价值 106

5.2 电信行业数据安全实践 106

5.2.1 电信行业数据安全相关政策要求 106

5.2.2 电信行业数据安全现状与挑战 107

5.2.3 电信行业数据安全治理对策 108

5.2.4 电信行业数据安全最佳实践 109

5.3 金融行业数据安全实践 110

5.3.1 典型数据安全事件 110

5.3.2 金融行业数据风险特征 111

5.3.3 金融行业数据安全标准 111

5.3.4 金融数据安全治理内容 112

5.3.5 金融数据分类分级案例 114

5.4 医疗行业数据安全实践 116

5.4.1 医疗数据范围 116

5.4.2 医疗业务数据场景与安全威胁 118

5.4.3 数据治理建设内容 119

5.4.4 典型数据安全治理场景案例 120

5.5 教育行业数据安全实践 121

5.5.1 安全背景 121

5.5.2 现状情况 122

5.5.3 安全需求 123

5.5.4 安全实践思路 124

5.5.5 总体技术实践 125

5.5.6 典型实践场景案例 128

5.6 “东数西算”数据安全实践 129

5.6.1 “东数西算”发展背景 129

5.6.2 “东数西算”实践价值 129

5.6.3 “东数西算”实践内容 130

第6章 数据安全技术原理 132

6.1 数据资产扫描(C) 132

6.1.1 概况 132

6.1.2 技术路线 133

6.1.3 应用场景 136

6.2 敏感数据识别与分类分级(A) 136

6.2.1 概况 136

6.2.2 技术路线 137

6.2.3 应用场景 140

6.3 数据加密(P) 140

6.3.1 概况 140

6.3.2 技术路线 140

6.3.3 应用场景 145

6.4 静态数据脱敏(P) 146

6.4.1 概况 146

6.4.2 技术路线 147

6.4.3 应用场景 150

6.5 动态数据脱敏(P) 151

6.5.1 概况 151

6.5.2 技术路线 152

6.5.3 应用场景 154

6.6 数据水印(P) 155

6.6.1 概况 155

6.6.2 技术路线 157

6.6.3 应用场景 159

6.7 文件内容识别(P) 160

6.7.1 概况 160

6.7.2 技术路线 161

6.7.3 应用场景 166

6.8 数据库网关(P) 167

6.8.1 概况 167

6.8.2 技术路线 169

6.8.3 应用场景 172

6.9 UEBA异常行为分析(E) 173

6.9.1 概况 173

6.9.2 技术路线 173

6.9.3 应用场景 175

6.10 数据审计(E) 176

6.10.1 概况 176

6.10.2 技术路线 178

6.10.3 应用场景 180

6.11 API风险监测 (E) 181

6.11.1 概况 181

6.11.2 技术路线 181

6.11.3 应用场景 183

第二部分 数据要素市场与隐私计算

第7章 数据要素市场概述 187

7.1 数据的概念与特征 187

7.1.1 数据的概念 187

7.1.2 数据的特征 187

7.2 数据资源和数据资产 187

7.2.1 数据资源 187

7.2.2 数据资产 188

7.3 数据要素的概念与特性 188

7.3.1 数据要素的概念 188

7.3.2 数据要素的特性 189

7.4 数据要素市场的概念与特征 189

7.4.1 数据要素市场的概念 189

7.4.2 数据要素市场的特征 189

7.5 数据要素市场建设的意义 190

7.6 我国相关政策解读 191

7.7 数据要素市场发展历程 193

7.7.1 第一代数据要素市场在国内的建设情况 193

7.7.2 新一代数据要素市场方兴未艾 195

7.8 数据要素市场发展的挑战和机遇 198

7.8.1 数据要素市场发展的挑战 198

7.8.2 数据要素市场发展的新机遇 201

第8章 数据要素流通的法律支撑 205

8.1 国内法律法规的解读 205

8.1.1 《中华人民共和国网络安全法》解读 205

8.1.2 《中华人民共和国数据安全法》解读 206

8.1.3 《中华人民共和国个人信息保护法》解读 207

8.1.4 《数据出境安全评估办法》解读 209

8.1.5 地方性法规 210

8.2 国际数据要素市场的立法保护情况 211

8.2.1 欧盟数据要素市场的立法保护 211

8.2.2 美国数据要素市场的立法保护 213

第9章 数据要素流通体系框架 215

9.1 关键问题与整体框架 215

9.1.1 关键问题 215

9.1.2 整体框架 216

9.2 框架支撑平台 217

9.2.1 身份可信支撑 217

9.2.2 审计监管支撑 221

9.2.3 框架安全支撑 226

9.3 数据供给平台 226

9.3.1 数据的来源 227

9.3.2 数据的分类分级 229

9.3.3 数据的治理 232

9.3.4 物质的权属 233

9.3.5 数据的权属 237

9.4 数据交易平台 243

9.4.1 总体思路与交易流程 243

9.4.2 交易主体与交易内容 244

9.4.3 交易撮合 247

9.4.4 交易定价 250

9.4.5 合约管理 260

9.5 数据交付平台 261

9.5.1 数据接入 262

9.5.2 数据产品加工 264

9.5.3 数据产品交付 269

9.5.4 实践与挑战 271

第10章 框架安全架构与技术 273

10.1 信息系统体系架构 273

10.1.1 物理安全 273

10.1.2 网络安全 275

10.1.3 系统安全 276

10.1.4 软件安全 280

10.1.5 数据安全 284

10.2 数据生命周期安全技术 285

10.2.1 数据采集 285

10.2.2 数据传输 289

10.2.3 数据存储 290

10.2.4 数据处理 292

10.2.5 数据交换 294

10.2.6 数据销毁 295

10.3 纵深防御技术手段 295

10.3.1 身份认证 295

10.3.2 访问控制 296

10.3.3 可信验证 297

10.3.4 入侵检测与防御 297

10.3.5 可用性防护 301

10.3.6 日志审计 302

第11章 隐私计算技术 304

11.1 隐私计算技术路线 304

11.2 机密计算 306

11.2.1 机密计算原理 307

11.2.2 机密计算技术分类 312

11.2.3 机密计算方案介绍 315

11.2.4 易用性分析 330

11.2.5 安全性分析 331

11.3 安全多方计算 333

11.3.1 技术原理 334

11.3.2 应用技术 349

11.3.3 安全性分析 359

11.4 联邦学习 362

11.4.1 概述 362

11.4.2. 开源框架介绍 373

11.4.3 联邦学习中的安全问题 382

11.4.4 联邦学习在生产环境中的部署 388

11.4.5 联邦学习中安全问题的未来发展方向 390

第12章 实践案例 392

12.1 政务行业 392

12.2 金融行业 396

12.2.1 企业信用评估 396

12.2.2 金融行业征信产品 398

12.3 电力能源 401

12.4 公安 403

· · · · · ·

作者简介

范渊:浙江省科协副主席,中国网络空间安全协会常务理事,中国计算机学会安全专业委员会常务委员,国家百千万人才工程“有突出贡献中青年专家”,科技部“科技创新创业人才”,中国科学技术协会“全国优秀科技工作者”。

刘博:国家大数据态势感知国地联合研究中心副主任,之江实验室信息安全研究中心副主任。从事态势感知、数据安全、隐私计算、机器学习等领域研究工作近20年; 共发表SCI科研文章20篇, 总引用8000多次。

相关推荐

-

天国之花:瘟疫的文化史

天国之花:瘟疫的文化史 内容简介 天花,*具杀伤力的传染病之一,几千年来吞噬着人类的生命,不管是王子,还是贫儿。埃及法老拉美西斯五世真正的死因是什么?康熙继位有...

-

The Future for Investors

The new paradigm for investing and building wealth in the twenty-first century.T...

-

消渴脾瘅卷-重订古今名医临证金鉴

消渴脾瘅卷-重订古今名医临证金鉴 本书特色 古今名医之临床实践经验,乃中医学术精华之*重要部分。《古今名医临证金鉴》丛书,旨在选取古今名医临床家于中医临证确有脾...

-

妇女皮肤病诊疗

妇女皮肤病诊疗 本书特色 《妇女皮肤病诊疗》是皮肤病中西医结合诊疗丛书之一。妇女皮肤病诊疗 节选 《妇女皮肤病诊疗》全书分十五章来编写,主要介绍妇女皮肤病的基础...

-

讖緯與道教

作品目录自序 第一章 導論-讖緯源起 壹、序言 貳、今所知的兩漢讖緯書目及元明以來的輯佚工作 參、讖緯書之沿承與抄襲 肆、結語

-

格雷的五十道陰影II:束縛

他們說,愛就是要能包容對方的一切,但若這份愛超越身體忍耐的極限,我到底該不該繼續……這世上有什麼比世界末日還悲慘?若要安娜回答,她會說:「是我愛他,卻不能愛他。...

-

村镇污水处理适用技术

村镇污水处理适用技术 内容简介 本书系统分析了农村水污染的特征、规律及防治对策,介绍了适用于农村污水处理的人工湿地技术、sbr革新工艺、速分生化处理技术、uaf...

-

轻疗愈

尼克•奥特纳(Nick Ortner)享誉全球的“1分钟”疗愈导师他是将西方前沿心理学与东方文化精髓融汇贯通的顶级疗愈大师,也是美国最知名以及最亲民的情绪释放疗...

-

第3选择

每件事都存在第3选择,每个人都有第3选择的能力;要解决最棘手的问题,我们必须彻底改变思路;第3选择不是“听你的”或者“听我的”,而是寻找“我们共同的方法”。我们...

-

县中的孩子

中国50%以上的学生在全国2000多个县接受教育,县中应该采用精英教育,还是普惠式教育的模式?解决县域教育难题,应加大对口扶贫还是强化自我造血功能?县中的孩子是...

-

Harry Potter and the Half-Blood Prince

The long-awaited, eagerly anticipated, arguably over-hyped Harry Potter and the ...

-

草莓

草莓 内容简介 本书系统介绍了无公害草莓生产的产前、产中和产后系列实用技术,内容包括无公害草莓概述、草莓生物学特性及对环境条件的要求、无公害栽培的草莓优良品种、...

-

中论颂

叶少勇,男,1978年生,河南濮阳人。早年师从韩镜清先生研习唯识学,2002年毕业于中央美术学院国画系,同年考入北京大学外国语学院东语系,是从段晴教授学习梵语和...

-

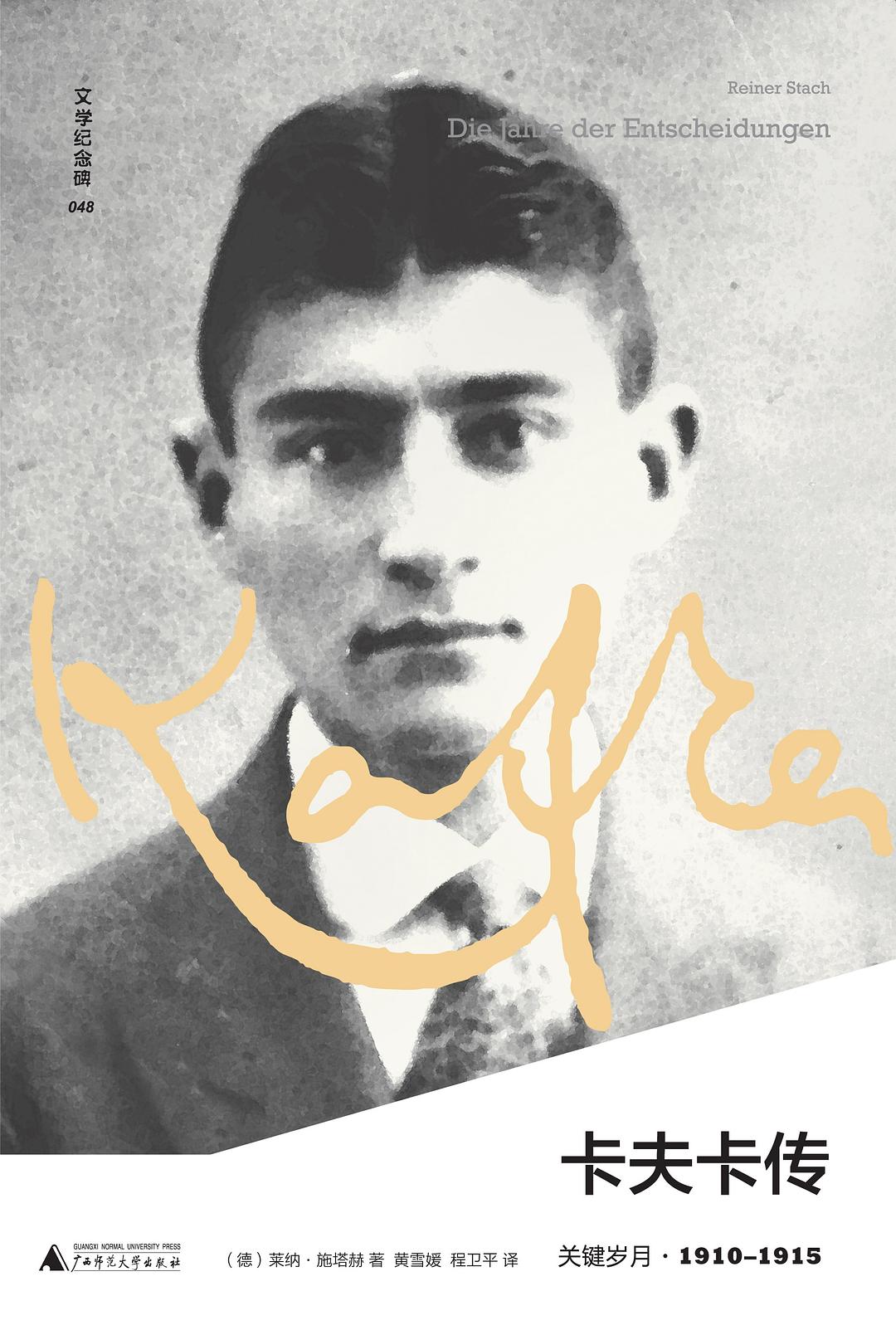

卡夫卡传

卡夫卡的“梦境逻辑”与现代社会的噩梦完全一致,对个体生活的剥夺似乎在我们所有人背后悄然发生——卡夫卡的世界不宜居住,但是他的语句渗入肌肤,发人深思,让人再也抖落...

-

山水城市

《山水城市》是中国建筑师马岩松的一部建筑宣言。在积聚了十年的思考、创作与实践之后,马岩松首度推出“山水城市”的理念——应该有一批建筑师为未来城市描绘新的理想,将...

-

产业政策启示录

《产业政策启示录》内容简介:本书针对学界与社会有关产业政策的争议热点进行辨析,从工业文化的角度考察产业政策,通过对世界各主

-

深度学习与图像识别:原理与实践

这是一部从技术原理、算法和工程实践3个维度系统讲解图像识别的著作,由阿里巴巴达摩院算法专家、阿里巴巴技术发展专家、阿里巴巴数据架构师联合撰写。在知识点的选择上,...

-

Linda Shockey《Sound Patterns of Spoken English》

SoundPatternsofSpokenEnglishisaconcise,to-the-pointcompendiumofinformationaboutt...

-

桂离宫

穗积和夫,1930年出生于东京。东北大学工学院建筑系毕业。曾就职于松田平田设计事务所,现为自由插画家。活跃于汽车、男性时尚等领域,后积极投入带有历史风味的日本建...

-

中国知识产权公共服务发展报告(2019)

中国知识产权公共服务发展报告(2019) 本书特色 适读人群 :社会大众本书归纳提取部分地方的先进工作经验,凝练出有实效、特色和影响力的案例进行推广。中国知识产...